Получить бесплатный пилот

Отправьте заявку — мы запустим пилотный проект за 5 рабочих дней

Заявка на проверку защищенности компании

Ответим на вопросы и согласуем детали. По итогам проверки вы получите отчет об уровне защищенности компании

Заявка на расчет стоимости

Ответим на вопросы, уточним детали и рассчитаем стоимость доступа.

Человек — причина 68% инцидентов информационной безопасности в 2024 году

Источник: 2024 Data Breach Investigations Report

Даже если взлом не происходит напрямую в результате опасного действия сотрудника, люди создают и поддерживают информационные системы. Уязвимости в коде или проблемы с конфигурациями тоже приводят к инцидентам

Открыла письмо

Скачала

архив

Сообщила в SOC

о подозрительном письме

о подозрительном письме

Добавили в SIEM

индикатор атаки

индикатор атаки

Применили

индикаторы на средствах защиты

индикаторы на средствах защиты

Запустился

InfoStealer

InfoStealer

Утекли персональные данные,

компанию шантажируют

компанию шантажируют

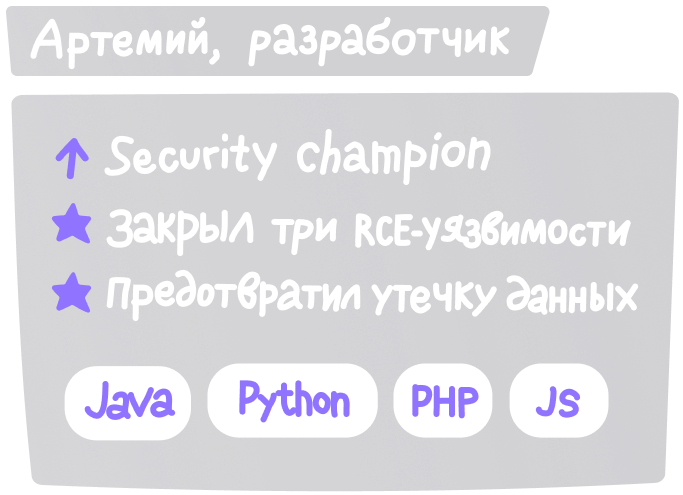

Зафиксировал

версию библиотеки

версию библиотеки

Знает как работать

с внешними зависимостями

с внешними зависимостями

Узнал об уязвимости

и вовремя обновил версию

и вовремя обновил версию

Предотвратил

инцидент

инцидент

В версии обнаружили

уязвимость

уязвимость

Не обновил

до безопасной версии

до безопасной версии

Приложение взломали,

сервис перестал работать

сервис перестал работать

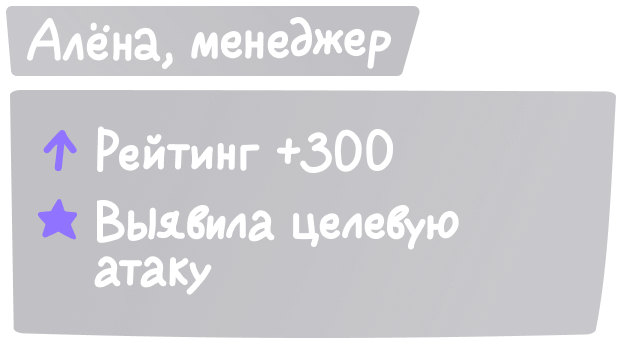

Алёна, менеджер

Артемий, разработчик

Другие продукты экосистемы Start X

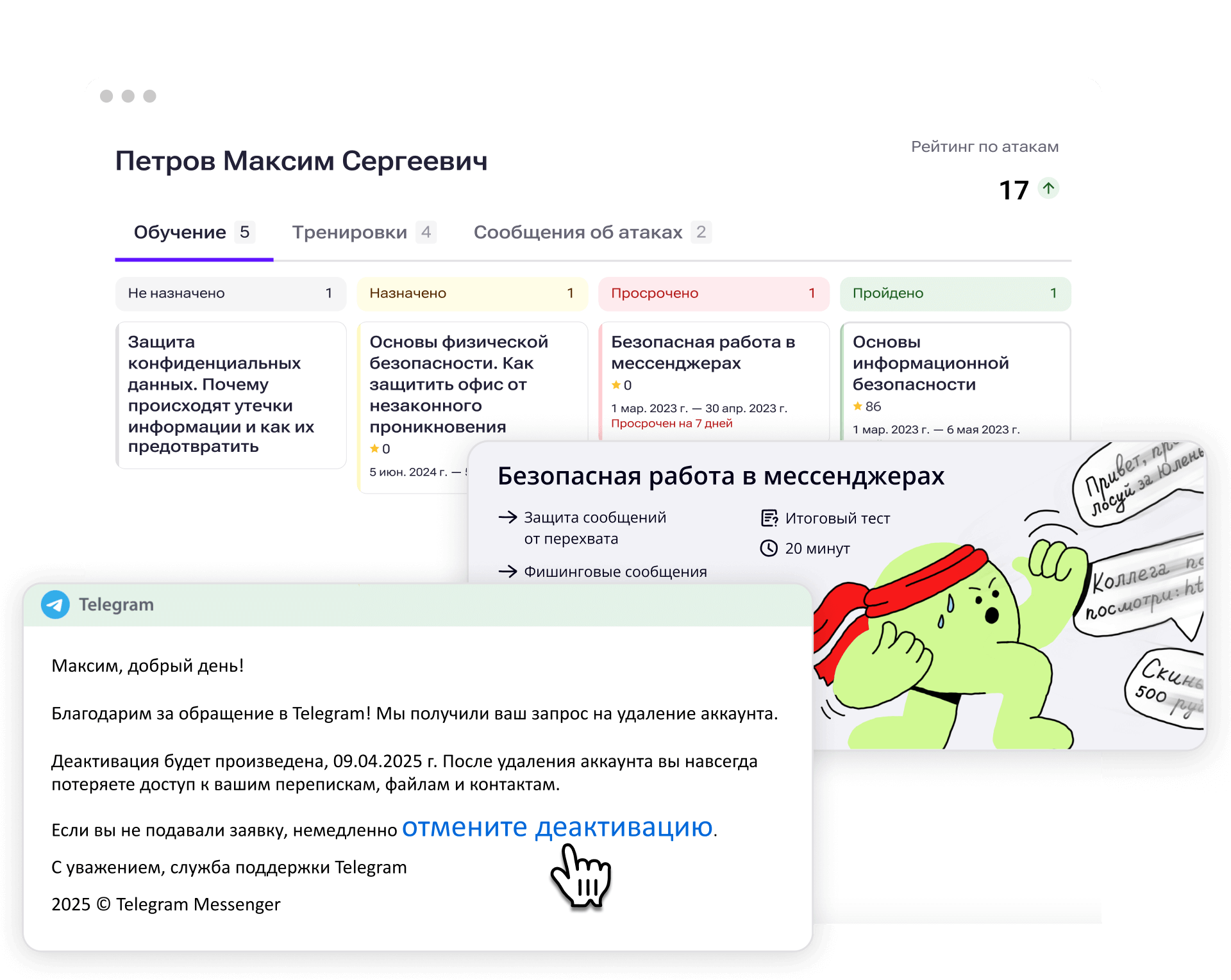

Сотрудник, который работает безопасно — лучшая защита компании

Чем заняты ваши сотрудники, пока вы смотрите этот сайт?

Работа за компьютером

Недопустимые события

Какие действия сотрудника могут к этому привести?

Массовый вывод из строя и потеря данных на корпоративных устройствах

Удаление важных корпоративных данных с устройства пользователя

Перешел по фишинговый ссылке в письме

Открыл вложение в фишинговом сообщении

Подключил устройство к фишинговой Wi-Fi точке

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Распознал и не подключился к фишинговой Wi-Fi точке

Опубликовал документ с доступом по ссылке

Использовал корпоративные учетные данные в публичном сервисе

Сообщил о подозрительном письме в службу ИБ

Работа с корпоративными ИТ-системами и данными

Недопустимые события

Какие действия сотрудника могут к этому привести?

Кража, искажение или уничтожение корпоративных данных, к которым есть доступ у пользователя

Кража учетной записи пользователя с целью развития атаки на корпоративные системы и данные

Перешел по фишинговый ссылке в письме

Открыл вложение в фишинговом сообщении

Подключил поддельную USB-флешку

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Распознал и не подключил поддельную флешку

Опубликовал корпоративные данные на внешних облачных сервисах без согласования и не сделал корректного ограничения доступа

Сообщил о подозрительном письме в службу ИБ

Опубликовал документ с доступом по ссылке

Использовал корпоративные учетные данные в публичном сервисе

Привлечение подрядчиков

для оптимизации ФОТ

для оптимизации ФОТ

Недопустимые события

Какие действия подрядчика могут к этому привести?

Потеря или утечка корпоративных данных из-за компрометации корпоративной учетной записи, выданной подрядчику

Перешел по фишинговый ссылке в письме

Открыл вложение в фишинговом сообщении

Использовал поддельные документы

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Безопасно использовал пароли

Сообщил о подозрительном письме в службу ИБ

Автоматизация рабочих процессов с использованием ИТ-систем

Недопустимые события

Какие действия инженера DevOps могут к этому привести?

Остановка рабочих процессов из-за компрометации учетной записи администратора

Утечка большого количества персональных данных клиентов, оплата штрафов и судебные разбирательства

Перешел по фишинговый ссылке в письме

Открыл вложение в фишинговом сообщении

Небезопасно использовал пароли от ИТ-систем

Решение

Безопасные действия сотрудника

Распознал и не подключил фишинговое USB-устройство

Распознал и не подключился к фишинговой Wi-Fi точке

Кража, искажение или удаление важных корпоративных данных из-за ошибок в контроле внешнего периметра компании

Забыл закрыть доступ к ИТ-системам после тестирования

Опубликовал без согласования сервис на внешнем периметре

Сообщил о получении фишинга в службу ИБ

Проведение платежей

Недопустимые события

Какие действия бухгалтера могут к этому привести?

Остановка платежей с нарушением обязательств по оплате из-за компрометации учетной записи бухгалтера

Перешел по фишинговый ссылке в письме

Открыл вложение в фишинговом сообщении

Небезопасно использовал пароли от ИТ-систем

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Безопасно использовал пароли

Сообщил о подозрительном письме в службу ИБ

Оплата значительных сумм товаров и услуг по поддельным счетам

Автоматизация технологических процессов на производстве

Недопустимые события

Какие действия инженера могут к этому привести?

Кража продукции из-за изменений параметров учета после взлома устройств АСУ ТП из-за небезопасных действий инженера

Подключил фишинговую USB-флешку или модем

Подключил устройство к фишинговой Wi-Fi точке

Перешел по фишинговой ссылке в сообщении

Решение

Безопасные действия сотрудника

Распознал и не подключил фишинговое USB-устройство

Распознал и не подключился к фишинговой Wi-Fi точке

Сообщил о подозрительном письме в службу ИБ

Остановка, несанкционированое изменение параметров или сбой технологического процесса из-за небезопасный действий инженера

Разработка приложений

Недопустимые события

Какие действия сотрудника могут к этому привести?

Остановка или сбой работы корпоративных приложений собственной разработки из-за атаки на уязвимости

Срыв дедлайна по выпуску важного релиза из-за наличия уязвимости с последствиями для бизнеса

Пишет код с уязвимостями и не умеет исправлять их с первого раза

Пишет код без учета требований по безопасности к приложению

Не уделяет внимание вопросам безопасности и не видит в этом ценности для себя

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Сообщил о подозрительном письме в службу ИБ

Отказ заказчика от приемки кода из-за несоблюдения требований безопасности

Перешел по фишинговый ссылке на ресурс разработки в письме и ввел данные своей учетки

Понимает ценность кода без уязвимостей и уделяет внимание безопасности

Знает как выполнить требования по безопасности

Потеря доступа к исходным кодам компании из-за компрометации учетной записи инженера DevOps

Открыл вложение в фишинговом сообщении

Знает и умеет писать код без уязвимостей

Знает и понимает какие требования по безопасности надо выполнить в проекте

Поддержка инфраструктуры приложений

Поддержка инфраструктуры приложений

Какие действия инженера DevOps могут к этому привести?

Остановка или сбой работы корпоративных приложений собственной разработки из-за атаки на уязвимости

Срыв дедлайна по выпуску важного релиза из-за наличия уязвимости с последствиями для бизнеса

Не контролирует безопасность библиотек

Небезопасно управляет секретами приложения

Развертывает приложения без учета требований по безопасности к приложению

Решение

Безопасные действия сотрудника

Распознал фишинговое письмо: не открыл вложений и ссылок

Сообщил о подозрительном письме в службу ИБ

Отказ заказчика от приемки кода из-за несоблюдения требований безопасности

Не уделяет внимание вопросам безопасности и не видит в этом ценности для себя

Открыл вложение в фишинговом сообщении

Понимает ценность кода без уязвимостей и уделяет внимание безопасности

Знает как выполнить требования по безопасности

Потеря доступа к исходным кодам компании из-за компрометации учетной записи инженера DevOps

Перешел по фишинговой ссылке на ресурс разработки в письме и ввел данные своей учетки

Знает и умеет писать код без уязвимостей

Знает и понимает какие требования по безопасности надо выполнить в проекте

Снижается риск инцидентов

Доля открытых писем

сокращается процент открытий фишинговых писем

Повышается вовлеченность сотрудников

сократится переход на фишинговый сайт

Доля сообщений о фишинговых письмах

Как продукты Start X повышают защищенность компании

Ускоряется на 10–17% внедрение новых систем или миграция на отечественные решения

При использовании продуктов Start X: cистемы внедрены, интеграция успешно проведена

При игнорировании безопасности в разработке: исправляют замечания по результатам приемки по требованиям безопасности

Повышается осознанность — сотрудники не отправляют рабочие документы на личную почту

Улучшается культура ИБ в компании — люди чаще сообщают о подозрительных ситуациях

Улучшается культура ИБ в компании — люди чаще сообщают о подозрительных ситуациях

Приказ ФСТЭК России №239, №17, №31

Указ Президента №250

№187-ФЗ, №152-ФЗ, №98-ФЗ

№187-ФЗ, №152-ФЗ, №98-ФЗ

ГОСТ 57580.1, ГОСТ Р ИСО/

МЭК 27002-2012,

ГОСТ Р 56939-2016

МЭК 27002-2012,

ГОСТ Р 56939-2016

Положение № 382-П,

№ 719-П

№ 719-П

Payment Card Industry Data Security Standard

Android: OWASP Mobile ASVS + Testing guide

iOS: OWASP Mobile ASVS + Testing guide

Web: OWASP Web Testin Guide, Payment Card Industry

ISO/IEC 27001:2013

ИСО/МЭК 27001:2022

ИСО/МЭК 27001:2022

Выполняются требования регуляторов, стандартов и лучших практик по осведомленности сотрудников и разработке безопасного ПО

Статьи и новости в блоге

Рассказываем об информационной безопасности с точки зрения человеческого фактора

Подпишитесь на дайджест Start X

Еженедельная подборка материалов и аналитики про цифровые атаки на людей, технологии защиты, безопасность инфраструктуры и приложений